Grundlagen des Sicherheitsmanagements

security engineering, Technik und grundlegende Managamentprozesse

Der Umgang mit Fragen der Datensicherheit kann sowohl aus Sicht der technischen Prämissen wie auch aus dem Blickwinkel einer Management-Aufgabe beleuchtet werden. Folgende Aspekte sollten dabei berücksichtigt werden:

A. Sicherheitsprozess - kontinuierliche Verbesserung

Ein (möglichst) sicheres System zeichnet sich dadurch aus, dass es einem kontinuierlichem Verbesserungsprozess unterliegt. Mit anderen Worten ist die Daten- und IT-Sicherheit kein Zustand ("System ist sicher") sondern ein Prozess. Dabei folgt der Prozess einem Kreis, der mit der Abkürzung PDCA bezeichnet wird:

Plan => Do => Check => Act (und dann wieder => Plan)

Der Sicherheitsprozess dient der Erreichung der Schutzziele (die bereits oben ausführlich behandelt wurden, siehe D.1.). Allerdings werden hier nicht alle Ziele blind und absolut verfolgt, sondern es erfolgt auch eine Wertung und Gewichtung. Diese Wertung und auch die Feststellung, welche Maßnahmen erforderlich sind, erfolgen mithilfe geeigneter Analysen. Diese sind insbesondere:

- Analyse des Schutzbedarfs,

- Analyse des Gefährdungspotenzials,

- Schwachstellenanalyse.

B. Konstruktion sicherer Systeme aus technischer Sicht

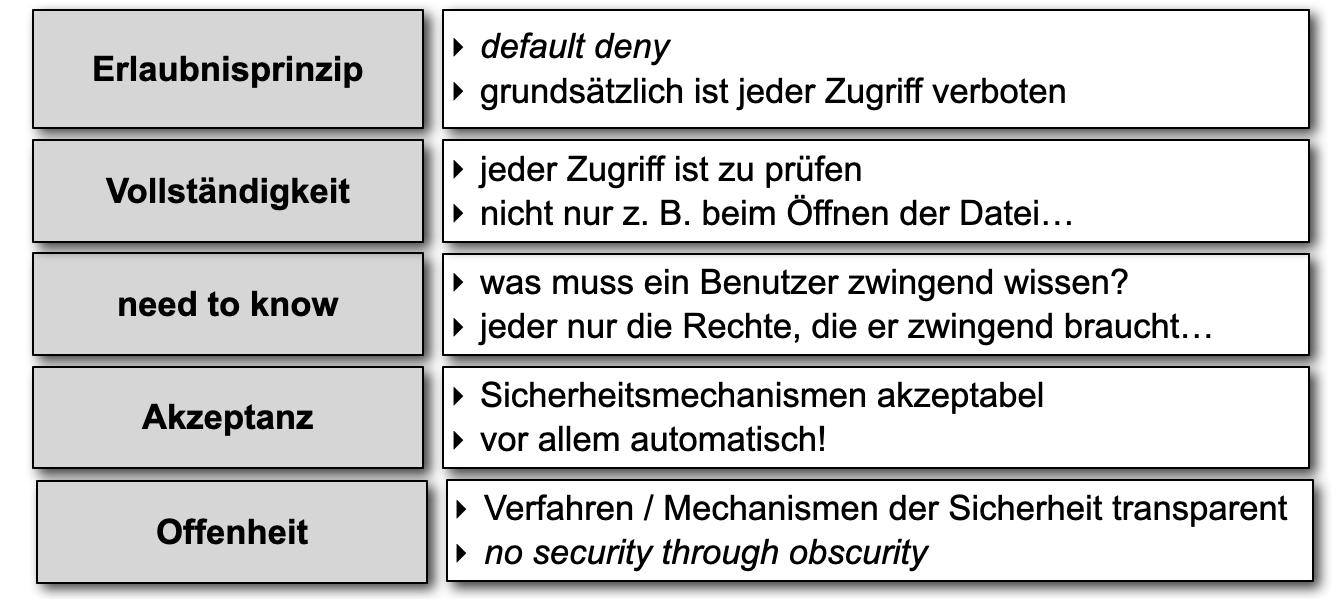

Ein Datenverarbeitungssystem, welches grundlegenden Sicherheitsanforderungen entsprechen soll, muss einige allgemeine Prämissen erfüllen. Diese sind:

C. Vorgehensweise - die wichtigsten Schritte

Eine im Hinblick auf die Datensicherheit sinnvolle Gestaltung eines Systems kann nur Resultat einer durchdachten Vorgehensweise sein. In zahlreichen Leitfäden und Normen wird diese thematisiert. Allgemein kann man folgende Teilaufgaben bei Schaffung eines (möglichst) sicheren Systems identifizieren:

2. Ermittlung des Schutzbedarfs

Der Schutzbedarf ist zu ermitteln, indem insbesondere die potenziellen Schäden identifiziert werden.

Der Schutzbedarf ist zu ermitteln, indem insbesondere die potenziellen Schäden identifiziert werden.

3. Erfassung der Bedrohungen

Im Wege einer Bedrohungs- und Risikoanalyse sind Bedrohungen zu erfassen, die (o. g.) Schäden bewirken könnten.

Im Wege einer Bedrohungs- und Risikoanalyse sind Bedrohungen zu erfassen, die (o. g.) Schäden bewirken könnten.

4. Schaffung von Sicherheitsstrategien und Sicherheitsarchitektur

Die Schaffung eines sicheren Systems bedarf selbstverständlich auch konkreter Maßnahmen. Diese Maßnahmen müssen aber in ein Gesamtsystem eingebettet und mit jeweils anderen Bereichen und Maßnahmen koordiniert werden.

Die Schaffung eines sicheren Systems bedarf selbstverständlich auch konkreter Maßnahmen. Diese Maßnahmen müssen aber in ein Gesamtsystem eingebettet und mit jeweils anderen Bereichen und Maßnahmen koordiniert werden.

Im Hinblick auf die Sicherheitsarchitektur selbst sind insbesondere die Sicherheitsgrundfunktionen im Rahmen sog. Leitlinien sinnvoll. Dabei sind alle Bestandteile des Gesamtsystems sorgfältig zu dokumentieren.

Beispiel einer Sicherheitsstrategie bei Softwareentwicklung: SDL (Security Development Life-cycle).

Fachleute empfehlen, nicht nur die Sicherheitsleitlinien sondern alle Bestandteile des Sicherheitssystems, sorgfältig zu dokumentieren. Deshalb sollte eine Dokumentation im Hinblick auf folgende Elemente erfolgen:

- Sicherheitsleitlinie

- Geschäftsprozesse,

- Sicherheitskonzepte (ISO 27001 / IT-Grundschutz des BSI)

- spezielle Sicherheitsrichtlinien

- Arbeitsanweisungen (mit Checklisten?)

- Inventarisierungsdaten

CategoryDatensicherheit

Diese Seite wurde noch nicht kommentiert.